魚叉式攻擊鎖定政府 留意副檔名左右顛倒

鉅亨網新聞中心 2014-06-24 09:40

記者甘偉中/台北報導

對於電腦稍有經驗的用戶,收到檔案時都會留意副檔名,藉以判別是否為惡意程式。不過光看副檔名可能不夠了,最好還是注意一下檔案類型,以及副檔名從右往左看是否也是正常。因為駭客可能利用由右往左書寫的格式,來偽裝惡意檔案。

趨勢科技近日發現一個專門針對台灣政府機關的鎖定目標攻擊行動,名為「PLEAD」。犯罪份子使用魚叉式網路釣魚電子郵件,內含以「強制從右至左書寫」(Right to Left Override, RTLO)的技巧來偽裝附件,誘騙收件人開啟並下載惡意附件檔案,進而在受感染的電腦上執行後門程式以蒐集系統與網路資訊。

所謂魚叉式網路釣魚(Spear phishing),意指針對特定目標的網路釣魚攻擊;而RTLO是指從右至左的書寫格式,是為了支援某些國家的語言而設計的,卻被歹徒藉以利用,偽裝惡意程式的副檔名。

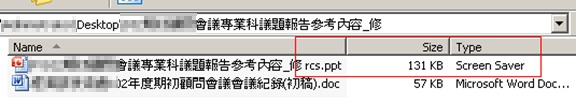

趨勢科技提供了一個實際案例。歹徒寄了一份假冒某技術研討會參考資料的電子郵件給某部會員工。當附件檔案解壓縮之後,會看到二個檔案:一個是PowerPoint檔案和一個Word檔案。

PowerPoint檔案乍看具有副檔名ppt,但仔細一看,副檔名之前還有三個英文字,全部為rcs.ppt。

這就是使用了RTLO技巧,事實上這個檔案的副檔名應該是scr,是一個螢幕保護程式。

為了提高電子郵件的可信度,歹徒又多放了一個正常的Word檔來轉移注意力。不僅如此,這個經過偽裝的「.scr」螢幕保護程式執行時,還會產生一個PowerPoint檔案,讓受害者以為開啟的確實是個簡報檔,因此更不容易起疑。

這項攻擊行動會在受害者的電腦上植入一個後門程式,然後解開自己的程式碼,並把自己注入其他執行中的處理程序。

植入電腦之後,後門程式會開始蒐集受害對象電腦上的資訊,如使用者名稱、電腦名稱、主機名稱以及當前惡意程式處理程序代碼,讓歹徒可以追蹤個別受害對象。

當後門程式成功連上遠端伺服器之後,就會執行以下動作來進行一般偵查程序: • 檢查電腦上安裝的軟體或Proxy設定 • 列出所有磁碟機 • 取得檔案 • 刪除檔案 • 執行遠端指令

根據趨勢科技2014年第一季資安報告指出,有76%的鎖定目標攻擊都是針對政府部門,而電子郵件是歹徒滲透目標網路最常見的手法,再加上此波發現的攻擊都是鎖定台灣政府機構,建議相關單位要特別提高警覺。

- Meta還能繼續爆發嗎?

- 掌握全球財經資訊點我下載APP