BlockBeats 律動財經

早在 2021 年,加密貨幣領域的詐騙案例數量和金額就處於不斷增加的態勢,導致投資於加密貨幣領域的投資者遭受巨大損失。據 CNBC 報導,2021 年加密詐騙損失超過 10 億美元,其中最常見的類型包括虛假投資和網路詐騙。

而在今年,詐騙者的詐騙手段也在不斷升級,變得更加難以察覺。

以下是今年最流行的騙局:

網路釣魚是 Web 2 中詐騙者經常使用的一種詐騙手段。詐騙者可以創建一個惡意網站,將鏈接大量發送用戶,然後通過惡意網站試圖竊取用戶的錢包私鑰,進而盜取資產。

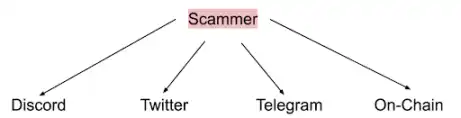

在 Web 3 中,詐騙者通常通過 Web3 社區所在的不同媒介發送釣魚鏈接,例如 Discord、Twitter、Telegram,甚至通過鏈上渠道發送。

釣魚網站通常看起來跟真正的網站非常相似,但具有不同的域名。釣魚網站通常會通過一些贈品活動或 NFT 白名單免費鑄造等手段利用用戶的 FOMO 心理進行詐騙。

詐騙者可能會公然要求用戶提供他們的助記詞或私鑰。例如詐騙者會在社交媒體上聯繫用戶,假以錢包軟體支持的名義發送釣魚鏈接,直接誘騙用戶點擊鏈接並提供助記詞或私鑰。

另一種方式是詐騙者開發出類似於 Metamask 等合法擴展程序的 chrome 虛假擴展程序。通過模仿真實的應用程序讓用戶放鬆警惕並提供他們的私鑰來使用程序。

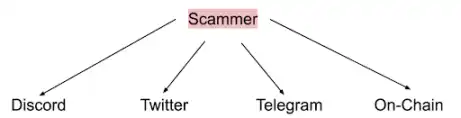

一個更有趣的詐騙方式是詐騙者試圖欺騙用戶,讓他們認為現有應用程序存在新的錯誤或漏洞,需要進行軟體升級。騙子在消息中稱新的升級還沒有正式推出,所以需要手動升級。他隨後給出了一組指令,旨在誘騙用戶提供他們的 Metamask 密碼,進而導致私鑰暴露。

在這種情況下,用戶應該始終等待 Metamask 的官方公告,並從官方渠道升級他們的 Metamask 版本。友情提醒,正常的應用程序升級不需要用戶提供敏感資訊,例如登錄憑據。

要升級插件,只需轉到 chrome://extensions/,單擊更新按鈕,如下圖:

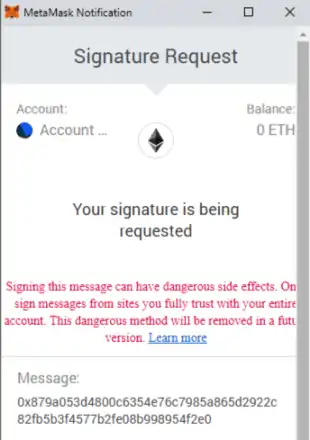

Ice 網路釣魚是一種欺騙用戶簽署交易的網路釣魚,該交易將用戶的同意請求委託給攻擊者。用戶被誘騙簽署交易,在不泄露私鑰的情況下,使攻擊者可以控制用戶的錢包,這是網路釣魚技術的升級。

當用戶使用 DeFi 應用程序(例如 PancakeSwap)並與主要代幣標準(例如 ERC-20、ERC-721 和 ERC-1155)交互時,批准請求會顯示在 Metamask 窗口中。這是要求用戶將授權委託給第三方以代表該用戶處理這些交互請求。在同意委託之後,用戶可以執行其他操作,如執行交換。

攻擊者會將用戶引導至釣魚網站,並誘使他們簽署一些他們沒有請求的交易。例如交互的合約甚至可能不是合約,而是攻擊者的地址。一旦批准交易完成,攻擊者就有權從受害者的錢包中轉出資金。

通常,詐騙網站會有一種算法來掃描受害者的錢包,檢查錢包是否存在有價值的資產,例如 BAYC NFT 或 WBTC 、WETH 等加密貨幣。通常,該網站會不斷彈出 Metamask 窗口以提示用戶簽署另一筆交易,即使他們可能已經簽署過一次了。

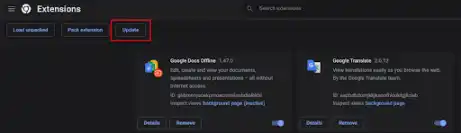

防止成為 Ice 網路釣魚受害者的一種方法是遠離簽署 eth_sign 交易。它們通常看起來像這樣:

eth_sign 方法是一種開放式簽名方法,允許對任意哈希進行簽名,這意味著它可用於對不明確的交易或任何其他數據進行簽名,具有網路釣魚風險。

這裡的任意哈希意味著用戶通常對 approve(批准)或 approve for all methods(批准一切)等操作的警惕性不夠,詐騙者可以讓你簽署交易,如本地代幣轉移或合約調用。本質上,詐騙者幾乎可以完全控制用戶帳戶,甚至無需持有私鑰。

儘管 MetaMask 在簽署 eth_sign 請求時會顯示風險警告,但當與其他網路釣魚技術結合使用時,沒有安全經驗的用戶仍有可能落入這些陷阱。

事件攻擊是指詐騙者將隨機 BEP20 代幣轉移給用戶,並提示用戶與之交互的一種策略。即使詐騙者是轉移代幣的人,但從像 BscScan 這樣的區塊鏈瀏覽器中,它會顯示資金來源來自一個單獨的錢包,如幣安的熱錢包。然後用戶將被引誘與這些新的免費代幣進行交互,這些代幣可以通過在代幣名稱或代碼本身中顯示的鏈接將用戶引導至網路釣魚網站,這是網路釣魚技術的另一種升級。

此方法利用了區塊鏈瀏覽器顯示事件的方式。

例如,這張來自 BscScan 的屏幕截圖顯示 CHI 從 Null Address 發送到地址 0x7aa3……

區塊鏈瀏覽器會盲目地使用 emit event(發送事件)參數。如果 _from 地址更改為另一個地址,例如 0xhashdit,則 BscScan 將顯示從 0xhashdit 發送到接收地址的 CHI。

注意:這不是區塊鏈瀏覽器的固有 bug,而是更改參數的靈活性,因為 BscScan 無法確定參數是否準確。因此,詐騙者可以利用這一點來進行資金來源造假。

在普通的 BEP20 事件攻擊的基礎上,詐騙者變得更加具有創造性。NFT Sleep Minting 是指詐騙者將 NFT 直接鑄造到知名創作者的錢包中。但是,NFT 設有代碼後門,騙子可以在其中收回 NFT。這就造成了一種表象:

1、知名的創作者自己鑄造了一個 NFT

2、然後將該 NFT 發送給詐騙者。

基於鏈上數據顯示的出處,詐騙者可以聲稱他們擁有由著名創作者鑄造的 NFT,並以更高的價格出售,在此過程中偽造價值。

NFT Sleep Minting 的欺騙性在於你可以在事件日誌中發出任何數據。如果用戶發送交易來轉移 NFT,那麼你的地址應該作為「發件人」出現在事件日誌中。然而當騙子從知名創作者那裡收回 NFT 時,情況並非如此。詐騙者可以人為地將知名創作者的地址放在傳輸事件的「來自」字段中,從而完成這個詐騙。

例如,我們可以查看 Beeple 的帳戶了解哪些 NFT 不是由他鑄造的。

在這些騙局中,加密龐氏騙局是通常沒有真正的賺取獎勵或獲利的策略。本質上是用新投資者的錢來作為收益回報支付給老投資者。一旦沒有更多的新資金進來,整個系統就會失敗。

加密貨幣龐氏騙局中存在幾個明顯的跡象:

首先,項目方收取稅費,這些費用使用戶在生態系統中停留的時間更長

由於每次存款或複利操作都會產生某種費用,這意味著用戶必須複利更長的時間才能實現收支平衡。這些費用也用做用戶分紅。

第二,用戶的初始投入資金無法提取

一旦一個用戶購買了初始代幣,就無法取回初始投資資金。用戶取回任何資金的唯一方法是收回股息。

第三,使用推薦系統

該項目鼓勵參與者通過積極推廣獲取收益。每當下線執行某些操作時,上線將獲得額外獎勵。此外,為了讓用戶開始參與,他必須有一個上線推薦地址。這創建了一個循環,其中每個地址都鏈接到另一個,類似於金字塔結構。同時可能存在其他激勵推廣方式,例如擁有 5 個以上的下線地址會增加獎金。

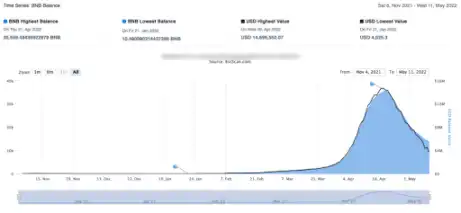

人們會看到一開始鎖定在合約中的資金急劇增加,這通常是由團隊通過營銷進行的最初炒作或團隊自己注入資金所推動的。一旦合約餘額達到拐點,就意味著沒有新的資金進來,這將慢慢導致計劃分崩離析,新投資者開始撤回儘可能多的分紅,造成恐慌。

最終,賺取稅費的項目方將是此類龐氏騙局項目的最大受益者。

CHI Gas Token 是 1inch 項目的一個方案,其中 Chi Gas Token 是一種 BEP20 代幣,用於 1inch 交易所支付交易費用。Chi 與該網路的 Gas 價格掛鈎,Gas 價低時,Chi 也低,反之亦然。

詐騙者如何利用這一點也非常巧妙。首先,他們會空投一堆隨機的 BEP20 代幣。當用戶準備使用 PancakeSwap 出售這些代幣時,在這些代幣的批准(approve)代碼中,它將代碼寫死(hard coded:把數據直接寫在代碼里,不會根據輸入而改),從而消耗大量(例如超過 90%)用戶的 gas 來鑄造 CHI Gas Token,鑄造的 Chi Gas Token 都將成為詐騙者的利潤。

建議在某些空投代幣調用 approve 函數前,先審批交易中 gas 費的消耗情況。

一般情況下,不要直接交易空投代幣。

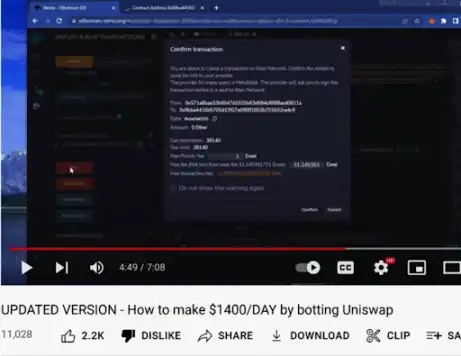

為了吸引用戶參與,詐騙者會使用諸如 MEV(最大可提取價值)、「套利交易機器人」、「狙擊機器人」、「搶先交易機器人」等加密術語,並承諾每天幾千美元的被動收入。通常在 Twitter、Tiktok 和 Blockchain Explorers 等平台上出現相關推廣廣告。

詐騙者會將影音鏈接附加到帖子中,將受害者帶到 Youtube 和 Vimeo 等影音平台。

例子:

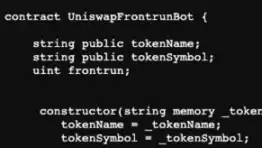

詐騙影音會引導用戶使用 Remix IDE 部署惡意代碼,例如他們通常會在影音描述的 pastebin URL 中提供惡意代碼。

隨著代碼部署在鏈上,用戶將被指示準備一些本地資金來執行「搶先交易或套利」。詐騙影音會提示用戶準備更多資金,以便在進行「搶跑或套利」操作時獲得更多利潤。一旦用戶將資金注入合約並「開始搶先交易」,用戶將發現並沒有像騙子聲稱的那樣為自己賺取利潤,而是資金將直接被轉移給了詐騙者。

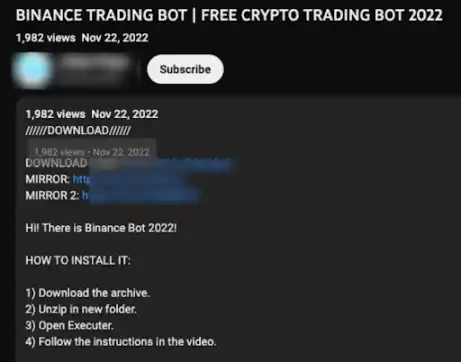

另一種相對較新的方法是詐騙者提供 CEX 交易機器人的鏈接,如下圖。

系統將提示用戶下載惡意文件並按照說明進行操作。通常想要在 Binance Exchange 上自動交易的用戶將擁有一個 API 密鑰。這個詐騙影音誘騙用戶使用他們的交易機器人並要求用戶放棄自己的 API 密鑰和密碼。一旦用戶上當,詐騙者就可以在他們的終端接收用戶的憑證,並立即用用戶的資金進行交易。

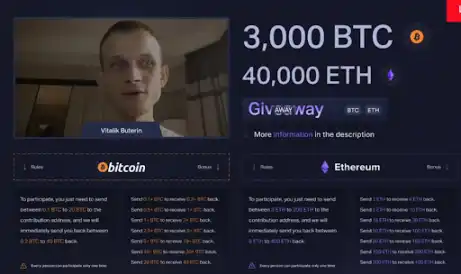

詐騙者還使用社交媒體,傳播加密貨幣交易所或該領域知名參與者正在進行某些福利活動的虛假資訊。

系統將提示用戶輸入鏈接,並指示用戶先「驗證」他們的地址。為此,他們必須將一些 BTC 或 BNB 發送到指定地址,作為回報,他們將取回投入金額的 10 倍。同時該詐騙網站會展示贈品的交易歷史記錄,誘使用戶認為贈品是真實有效的。然而在現實中,一旦用戶發送了加密貨幣,資金就會落入騙子手中,最終也將無法獲得任何獎勵。

通常情況下,詐騙者可能會使用某箇舊影音,甚至假造一個受歡迎的人設,以誘使用戶認為此人正在支持和推廣新的贈品。實際上這並不存在。

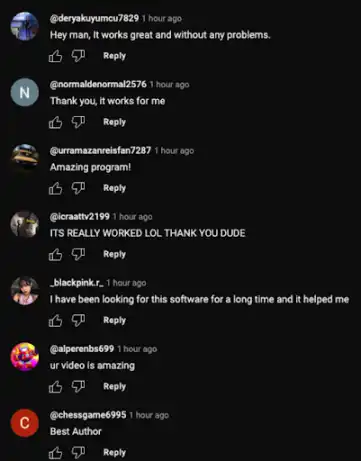

這些案例的一個共同點是,影音評論區會出現虛假互動,從心理上欺騙用戶,讓他們認為這個交易機器人真的很好用。

另外,如果你看到了上述某些描述中,請立刻遠離,這是一個巨大的危險信號。

詐騙案例將在加密貨幣等去中心化環境中繼續增長,因此我們每個人都需要對自己的安全負責。

記住黃金法則:如果某一個東西好得令人難以置信,它可能就是詐騙。到那時,請注意安全!

暢行幣圈交易全攻略,專家駐群實戰交流

▌立即加入鉅亨買幣實戰交流 LINE 社群(點此入群)

不管是新手發問,還是老手交流,只要你想參與加密貨幣現貨交易、合約跟單、合約網格、量化交易、理財產品的投資,都歡迎入群討論學習!

上一篇

下一篇