BlockBeats 律動財經

編者語:近期,加密市場再次頻繁出現偽造 Zoom 會議連結的釣魚事件。先是 EurekaTrading 創辦人 Kuan Sun 因誤信假會議邀請,在安裝惡意外掛後,遭遇價值 1,300 萬美元釣魚攻擊。好在 Venus 協議緊急暫停運行,並在多支安全團隊協助下,最終成功追回資金。

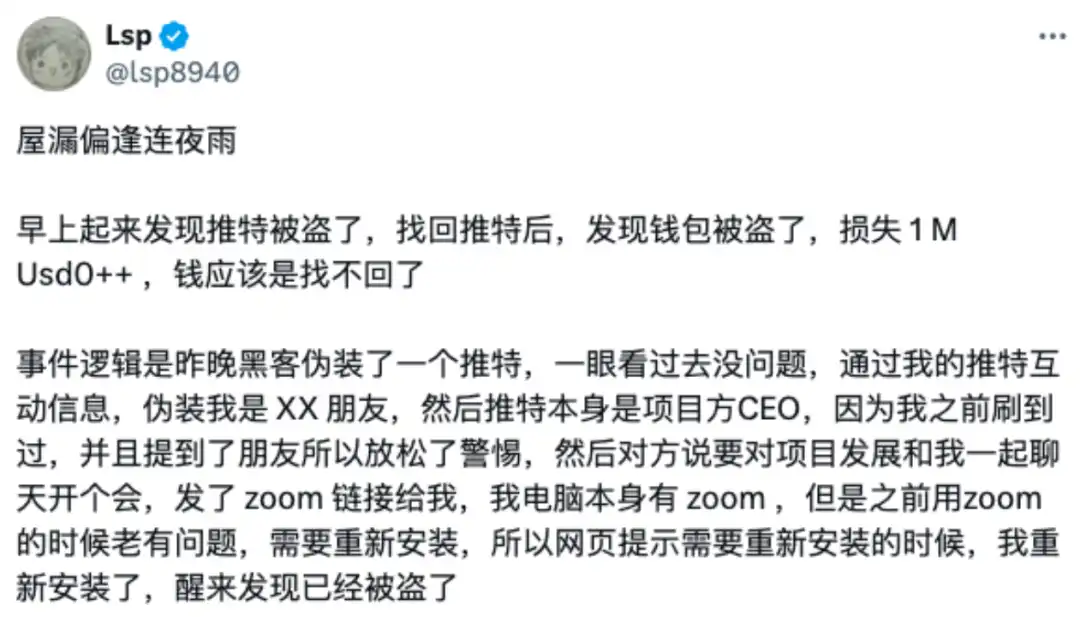

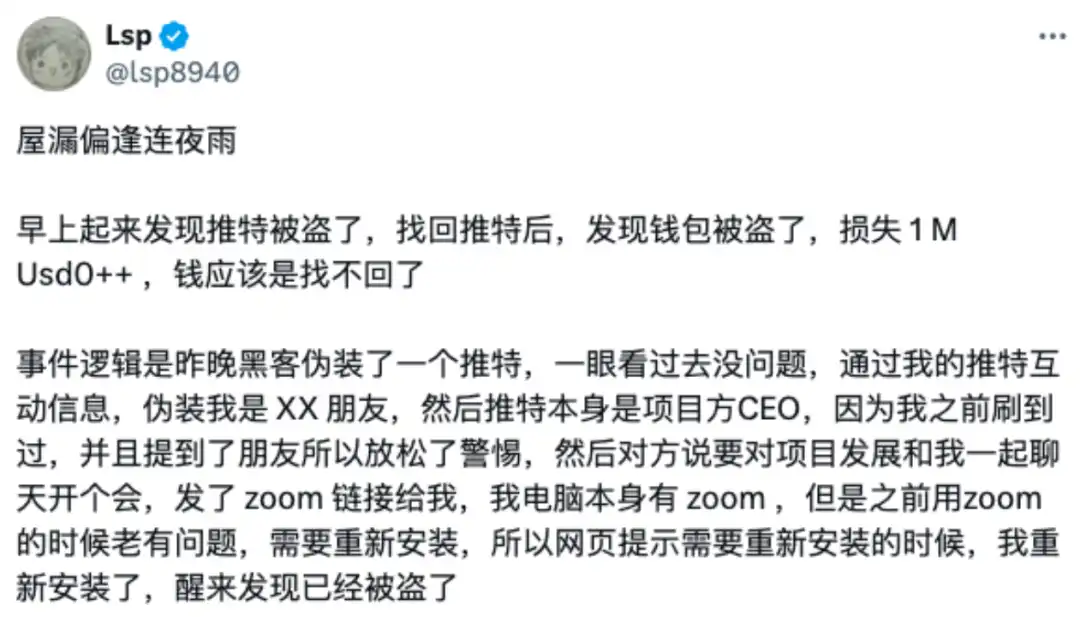

9 月 8 日,加密交易社區 Fortune Collective 創始人 Alexander Choi 也發文披露,自己在 X 平台私信中與虛假項目建立聯繫,在交流中誤點偽裝成會議的詐騙鏈接,造成近 100 萬美元損失。虛假 Zoom 會議釣魚為何屢屢得手?投資者該如何避免,以守護資金安全?本文首發於 2024 年 12 月 27 日,原文如下:

近期,X 上多位用戶報告了一種偽裝成 Zoom 會議鏈接的釣魚攻擊手法,其中一惡意資產在點擊了 Zoom 成本鏈接後被盜。在此背景下,慢霧安全團隊對這類釣魚事件和攻擊手法展開分析,並追蹤駭客的資金流向。

駭客使用形狀如「appoom Z會議高度相似,當使用者點擊「啟動會議」按鈕,便會觸發下載惡意安裝包,而非啟動本機 Zoom 用戶端。

透過上述網域偵測,我們發現了駭客的監控日誌位址 (https[:]//app[.]us4zoom[.]us/error_log)。

解密發現,這是腳本嘗試透過 Telegram API 發送訊息時的日誌條目,使用的語言為俄語。

該網站 27 天前已部署上線,駭客可能是俄羅斯人,並且從 11 月 14 號開始尋找目標投馬,然後透過 Telegram API 監控是否有目標點擊釣魚頁面的下載。

該惡意安裝套件檔案名稱為「ZoomApp_v.3.14.dmg」,以下是該 Zoom 釣魚軟體開啟的介面惡意腳本,且執行過程中也會誘導使用者輸入本機密碼。

以下是該惡意檔案的執行內容:

對上述內容解碼腳本後發現這是一個惡意的腳本。

繼續分析發現,該腳本會尋找一個名為「.ZoomApp」的隱藏的執行檔並在本地運行。我們對原始安裝套件「ZoomApp_v.3.14.dmg」進行磁碟分析,發現安裝套件確實隱藏了一個名為「.ZoomApp」的可執行檔。

我們將該二進位檔案上傳到已標記為惡意檔案被標記為已被標記為惡意檔案。

透過靜態反組譯分析,下圖為該二進位檔案的入口程式碼,用於資料解密和腳本執行。

下圖是資料部分,可以發現大部分資訊都經過了加密和編碼。

透過資料解密後發現該二進位檔案最終同樣執行惡意的 osascript 腳本(完整解密程式碼已分享至:https://pastebin.com/qRYQ44xa),此腳本會傳送到使用者裝置上的資訊。

下圖是枚舉不同外掛 ID 路徑資訊的部分程式碼。

下圖是讀取電腦 KeyChain 資訊的部分程式碼。

惡意程式碼採集完系統資訊、瀏覽器資料、加密錢包資料、Telegram 資料、Notes 筆記資料和 Cookie 資料等資訊後,會將它們壓縮並發送至駭客控制的伺服器 (141.98.99.98.

由於惡意程式在運行時就誘導用戶輸入密碼,且後續的惡意腳本也會擷取電腦中 KeyChain 資料(可能包含使用者儲存在電腦上的各種密碼鑰,且後續的惡意腳本也會擷取電腦中 KeyChain 資料(可能包含使用者儲存在電腦上的各種密碼金鑰,收集後將

據分析,駭客伺服器的 IP 位址位於荷蘭,目前已被威脅情報平台標記為惡意。

發佈者對本文章的內容承擔全部責任

在投資加密貨幣前,請務必深入研究,理解相關風險,並謹慎評估自己的風險承受能力。不要因為短期高回報的誘惑而忽視潛在的重大損失。

暢行幣圈交易全攻略,專家駐群實戰交流

▌立即加入鉅亨買幣實戰交流 LINE 社群(點此入群)

不管是新手發問,還是老手交流,只要你想參與加密貨幣現貨交易、合約跟單、合約網格、量化交易、理財產品的投資,都歡迎入群討論學習!

上一篇

下一篇